В даній інструкції ви дізнаєтесь як сворити VPN на пристрої Mikrotik hEX S який ви можете замовити у нас на сайті

Використовуватись буде метод аутентифікації за допомогою сертифікатів.

Авторизуйтеся до Webfig (веб-інтерфейсу) на вашому пристрої за допомогою посилання яке вам надійшло у листі з даними після замовлення, або за допомогою програми winbox (якщо ви використовуєте ОС Windows) вказавши IP адресу, логін та пароль для підключення, скріншоти в даній інструкції саме з неї.

Створення сертифікатів на пристрої Mikrotik

Створити сертифікати можна як і для IP адреси роутеру, так і його DNS name яке має вигляд серійний_номер_роутера.sn.mynetname.net і не змінюється ніколи. Тому сертифікат краще випускати для нього, бо у разі зміни IP адреси роутеру – випускати нові IKEv сертифікати буде не треба.

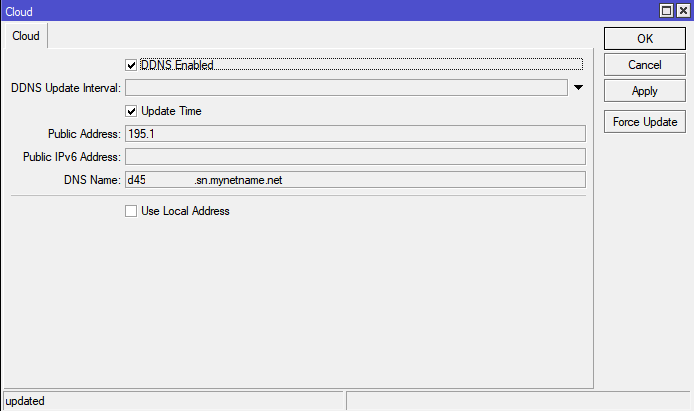

Спершу треба його увімкнути. Зайдіть у пункт IP – Cloud, встановіть чекбокс DDNS Enabled та натисніть Apply. По завершенню процесу у полі DNS name з’явиться адреса яку ми і будемо використовувати надалі.

Переходемо безпосередньо до випуску сертифікатів.

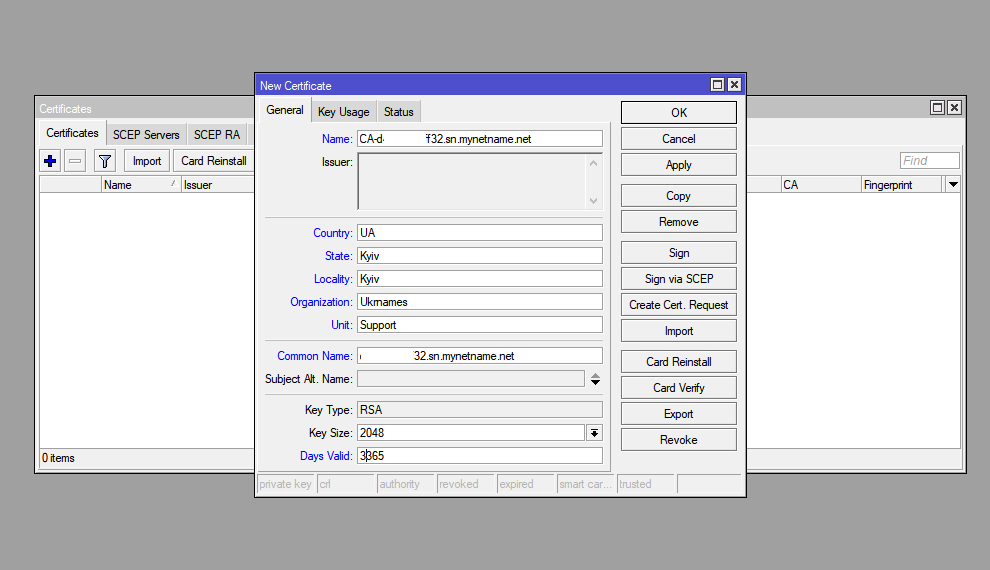

Першим створимо CA сертифікат, це сертифікат відкритого ключа.

У розділі Sytem – Certificates натискаємо – створити новий (синій плюс) та заповняємо поля згідно зі скріншотом, де у полі common name треба вказати DNS name роутеру та в полі терміну дії його підвищити.

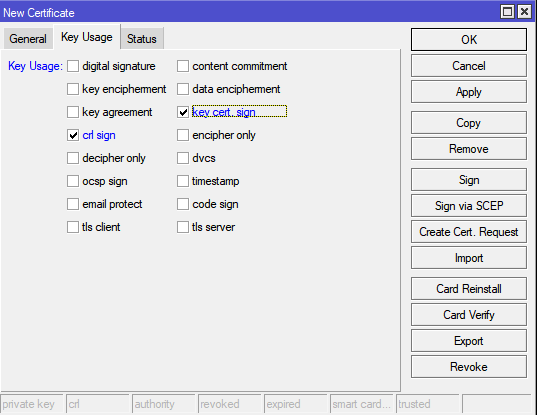

Переходимо на вкладку Key usage у цьому ж вікні і відмічаємо чекбокси згідно зі скрішотом .

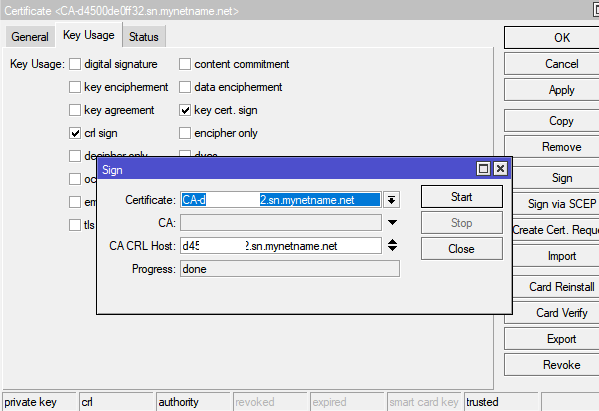

Зберігаємо сертифікат, натиснувши Apply, потім натискаємо Sign. У першому полі має бути цей новостворений нами сертифікат, у полі CA CLR HOST треба внести ваш DNS name і натискаємо START

Коли операцію буде завершено – можна закривати ці вікна та переходити до створення нового сертифікату у розділі Sytem – Certificates

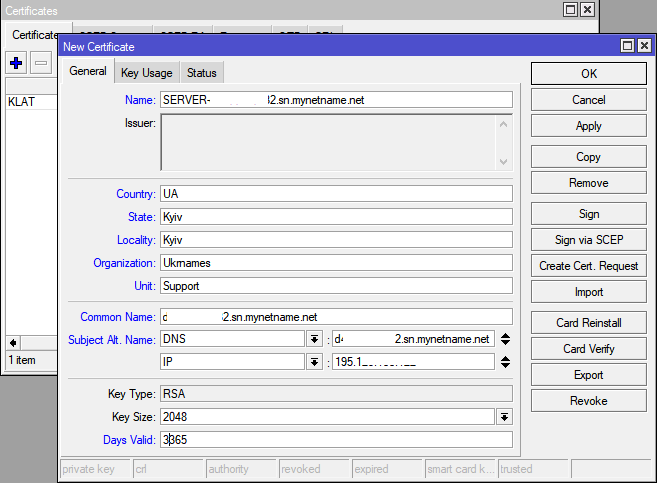

Наступним буде сертифікат серверу

У розділі Sytem – Certificates натискаємо – створити новий (синій плюс) та заповняємо поля згідно зі скріншотом, де у полі common name треба вказати DNS name роутеру ,в полі терміну дії його підвищити.

Також необхідно додатиу поле Subject alternative name ще раз DNS name роутеру, вказавши тип запису DNS. За бажанням туди ж можна внести IP адресу вашого роутеру.

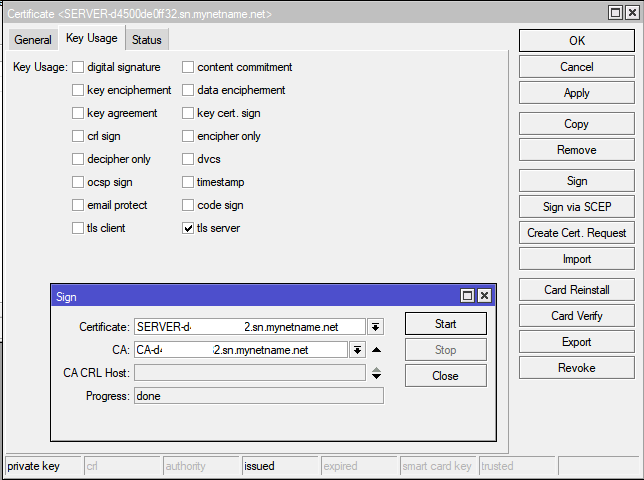

На вкладці Key usage відмічаємо пункт TLS server як на скріншоті, зберігаємо сертифікат, натиснувши Apply та підписуємо сертифікат натиснувши Sign за допомогою раніше створеного CA

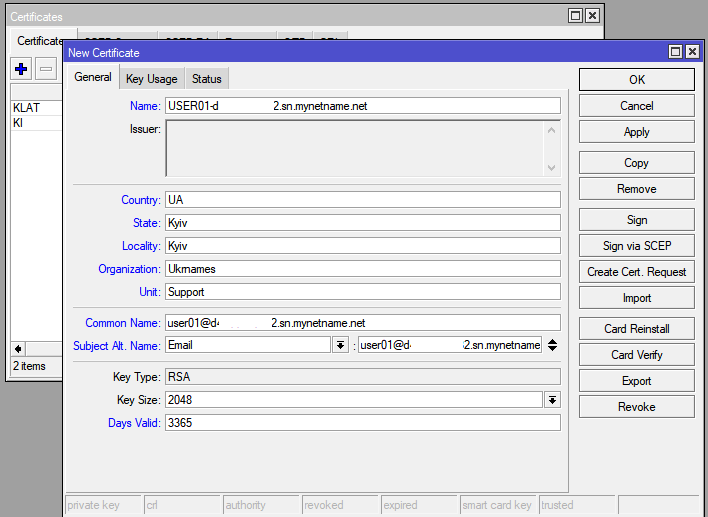

Наступний етап – створення сертифікату користувача, за допомогою якого він і буде підключатись для мережі. У інструкції це 1 сертифікат, тобто для 1го користувача, якщо вам їх необхідно декілька – створіть декілька сертифікатів.

У розділі Sytem – Certificates натискаємо – створити новий (синій плюс) та заповняємо поля згідно зі скріншотом, де у назві можете назвати сертифікат за іменем конкретного користувача. У полі DNS name створіть “логін” для користувача по вигляду пошти як на скріншоті та у поле Subject alternative name оберіть тип – email та внесіть його повторно. По аналогії з попередніми сертифікатами- підвищіть термін його дії.

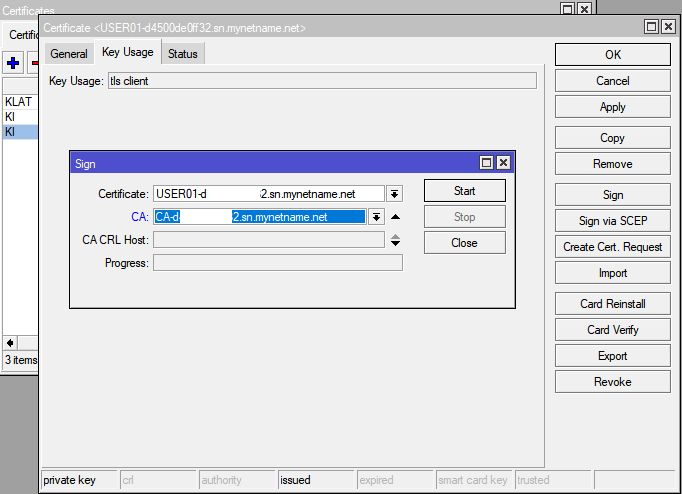

На вкладці Key usage відмічаємо пункт TLS client як на скріншоті, зберігаємо сертифікат, натиснувши Apply та підписуємо сертифікат натиснувши Sign за допомогою раніше створеного CA

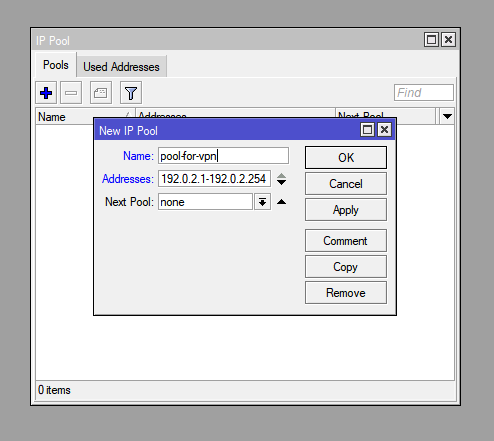

Створення діапазону IP адрес для клієнтів VPN

3 сертифікати створено, далі необхідно створити пул IP адрес для клієнтів VPN

Заходьте у розділ IP – Pool та натискаэте на “плюс” щоб створити новий. Рекомендується використовувати окремий діапазон адрес, не той що використовує роутер як локальний.

Створюєте новий, заповиши поля як на скріншоті

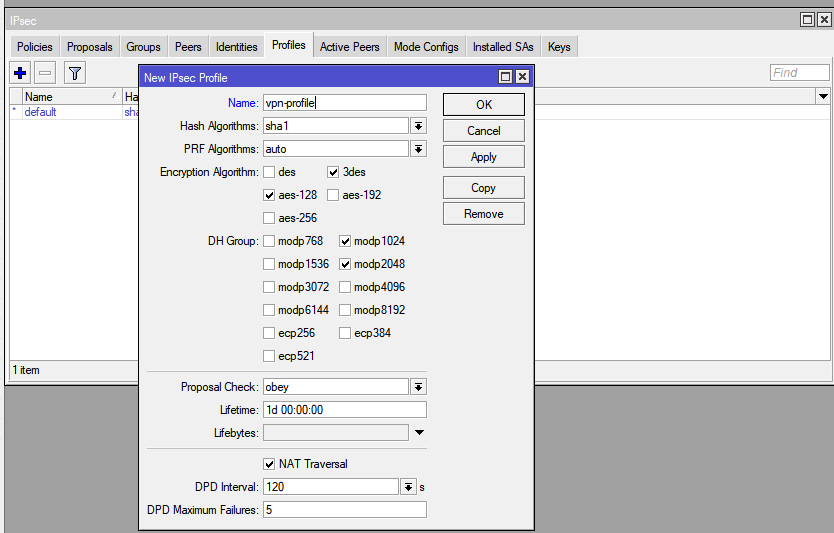

Далі сворюємо профіль IPsec. Переходьте у розділ IP – IPsec, вкладка Profiles і створюєте новий з налаштуваннями відповідно до скріншоту.

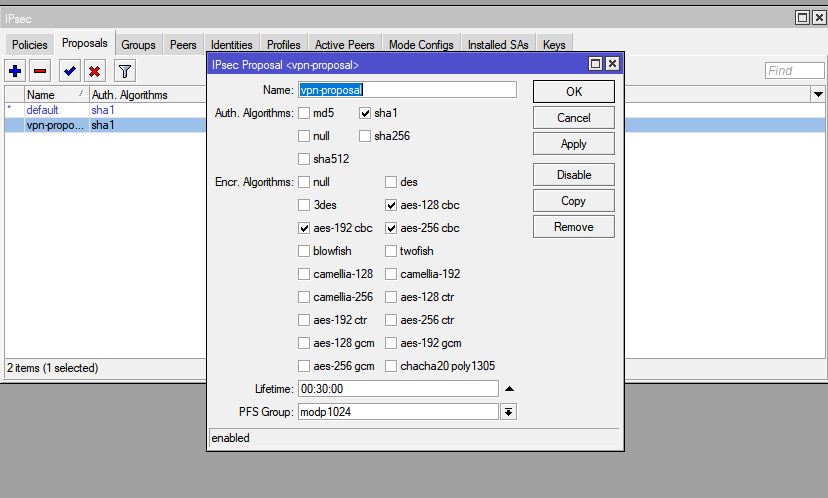

Переходимо до іншої вкладки вікна IPsec – Proposals, та створюємо нову, відповідно до скріншоту і зберігаємо.

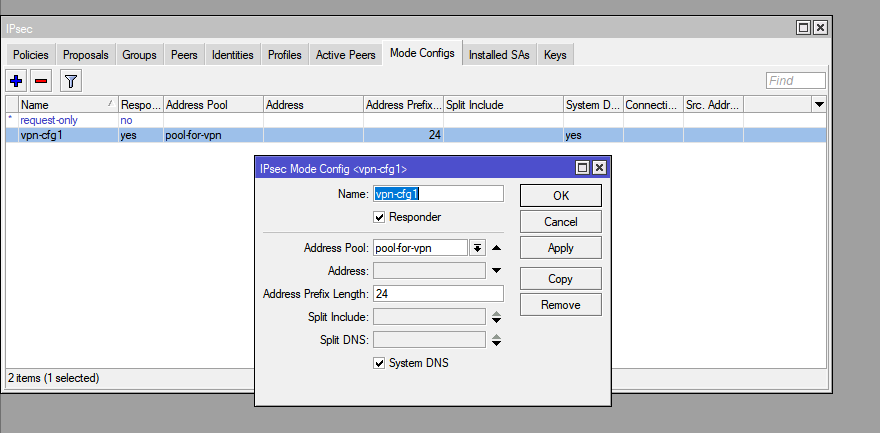

Переходимо до іншої вкладки вікна IPsec – Mode configs та сворюємо новий відповідно до скріншоту.

У полі пула обираємо раніше нами створений пул.

Переходимо до іншої вкладки вікна IPsec – Groups та сворюємо нову групу.

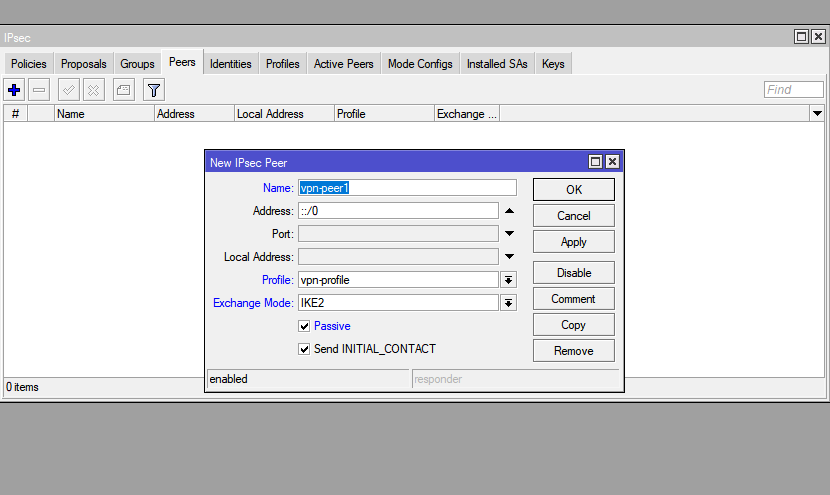

Переходимо до іншої вкладки вікна IPsec – Peers та сворюємо новий згідно скріншоту. У профілі обираємо раніше створений нами профіль, у exchange mode – IKE2

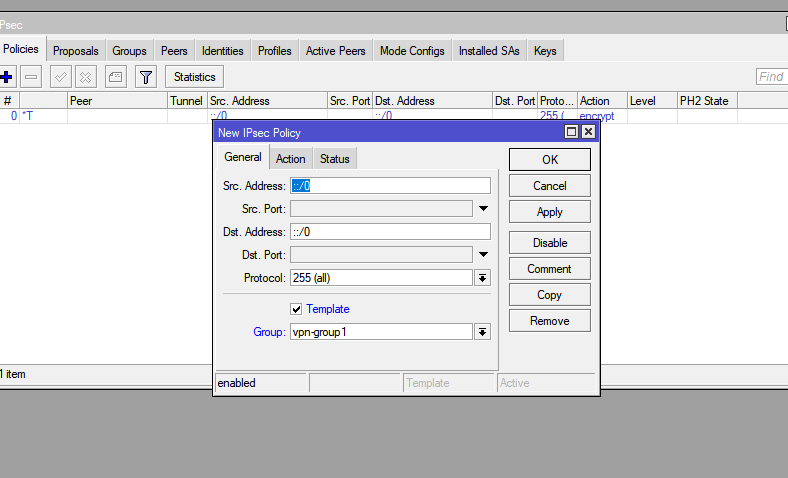

Переходимо до іншої вкладки вікна IPsec – Policies та створюємо нове правило.

Відмічаєте “Template” та обираєте раніше створену групу

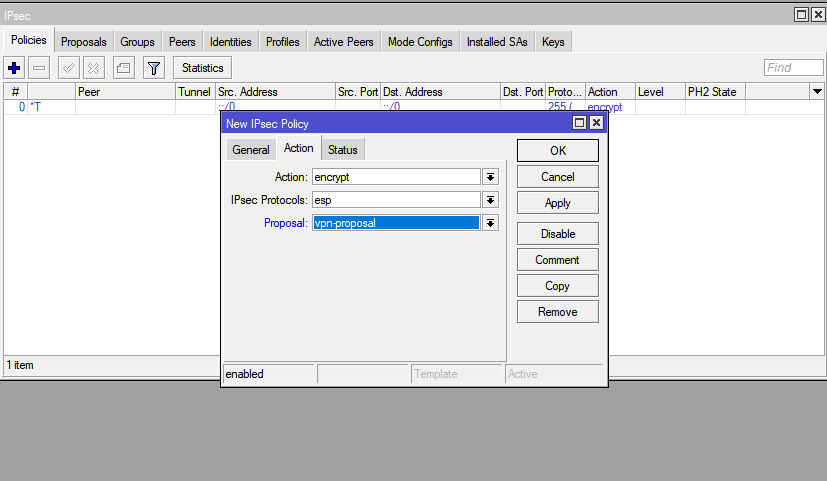

Переміщуємось у цьому ж вікні на вкладку Action та у полі Proposal обираємо раніше створене нами правило і зберігаємо.

Переміщуємось у цьому ж вікні на вкладку Action та у полі Proposal обираємо раніше створене нами правило і зберігаємо.

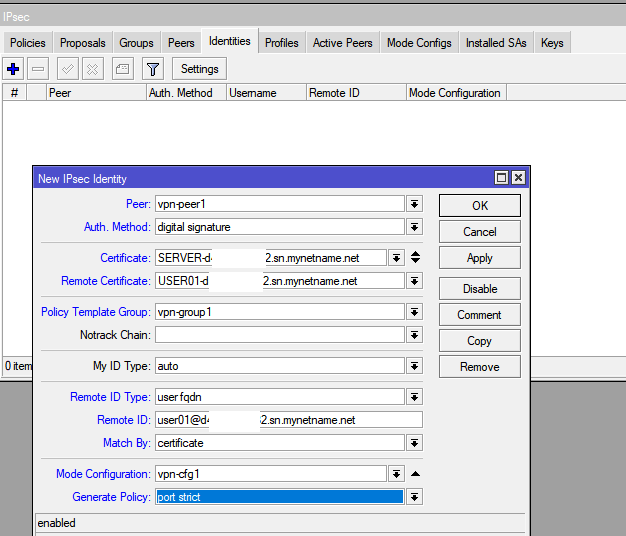

Переходимо до іншої вкладки вікна IPsec – Identities та сворюємо новe згідно скріншоту. Якщо вам необхідно декілька користувачів VPN – цей етап треба проходити для кожного користувача.

Peer – раніше створений нами

Auth method – digital signature

Certificate – сертифікат серверу

Remote certificate – сертифікат користувача

Policy template group – раніше створена нами група

Remote ID type – user fqdn

Remote ID – “пошта” користувача

Match by – certificate

Mode configuration – раніше нами створений

Generate policy – port strict

Зберігаєте та закриваєте вікно IPsec

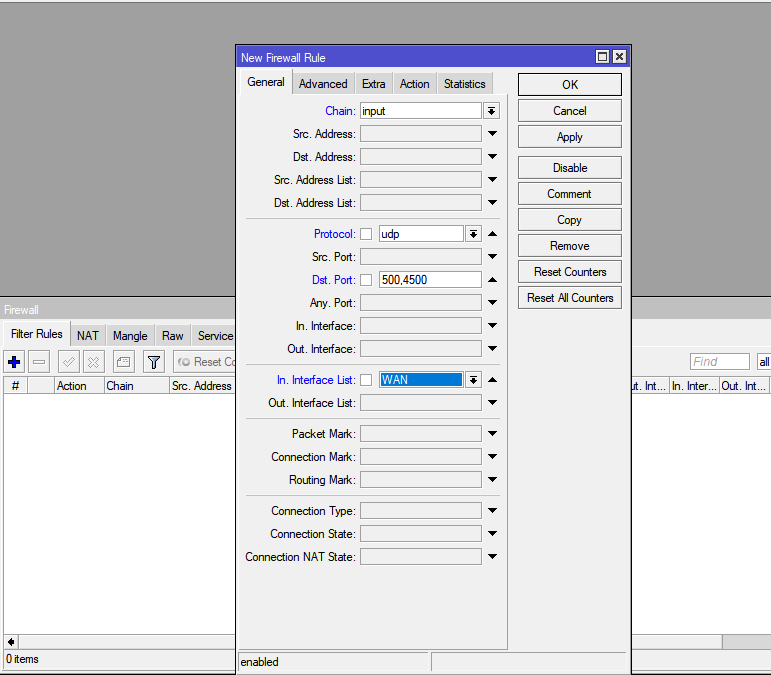

Правила для Firewall

За змовчуванням роутер вам надається без жодного активного правила, але якщо ви внесли свої то необхідно дозволити IKEv2 підключення.

Заходьте у IP – Firewall, на вкладці Filter rules створюєте нове і вказуєте налаштування як на скріншоті.

Експорт сертифікатів

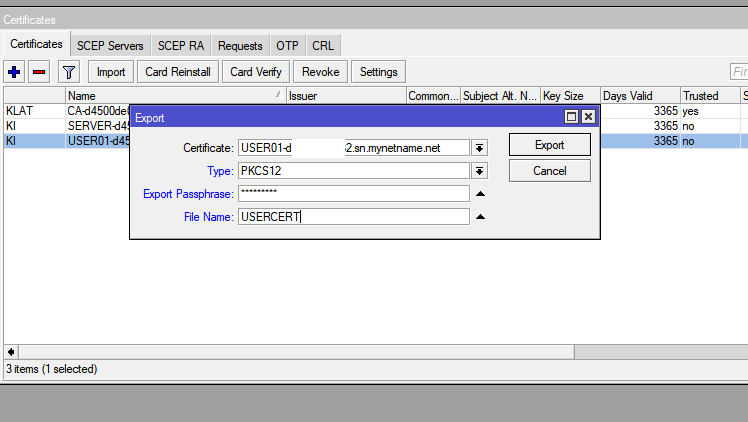

Переходьте у розділ System – Certificates

Щоби екпортувати сертифікат користувача – ПКМ по сертифікату користувача – Export

Тип сертифікату обираєте PKCS12 та встановлюєте власний пароль на сертифікат (його треба буде вводити при інсталяції сертифікату на кінцевий пристрій) та називаєте його як вам зручно.

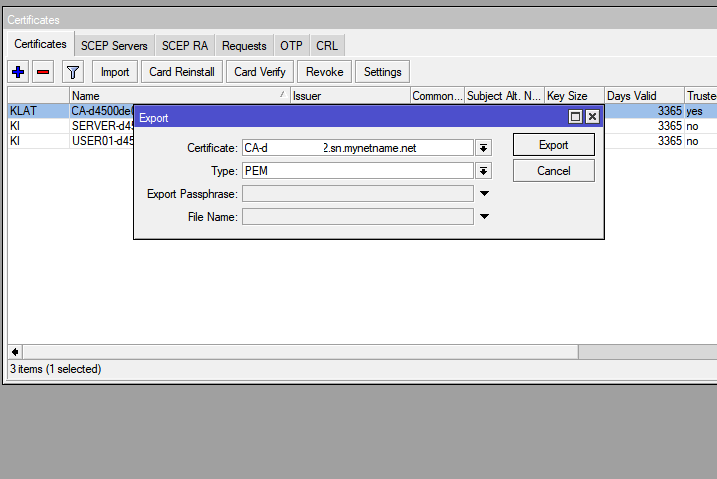

Далі експортуємо сертифікат CA – ПКМ по сертифікату CA – Export

Далі експортуємо сертифікат CA – ПКМ по сертифікату CA – Export

Тип, PEM пароль не треба

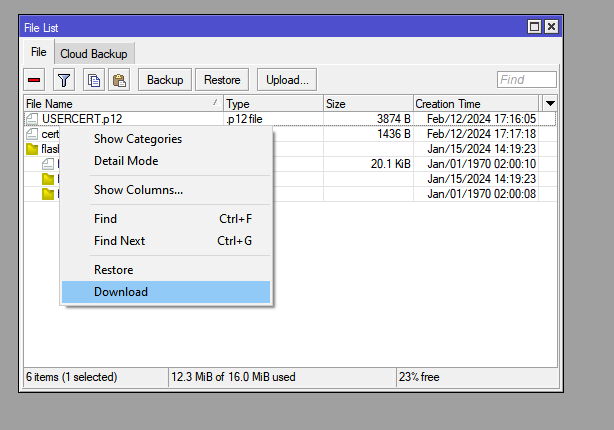

Знайти та завантажити собі на пристрій ці обидва сертифікати ви тепер зможете у розділі головного меню FIles

Подальші налаштування та інсталляція сертифікатів вже відбуваються на вашому пристрої, для якого необхідний VPN. Для найпопулярніших ОС інструкція з’явиться найближчим часом.

Не забудьте встановити власний надійний пароль для адміністратора на той, що не фігурував у листі.

Згенерувати надійний пароль ви можете наприклад тут.