Исследователь в сфере безопасности компании DevCore Оранж Цай (Orange Tsai) взломал один из серверов Facebook и обнаружил бэкдор для сбора учетных записей сотрудников соцсети, который оставил неизвестный злоумышленник. Специалист обнаружил проблему в процессе поиска ошибок на серверах социального сервиса. Все это для того, чтобы поучаствовать в программе финансового вознаграждения за найденные уязвимости, запущенной компанией.

Используя технику reverse whois, Цай обнаружил домен tfbnw.net и предположил, что имеет дело с The Facebook Network. На домене располагался поддомен vpn.tfbnw.net, в ходе исследования которого был обнаружен ряд интересных серверов, в частности files.fb.com. Этот домен используется сотрудниками соцсети как хостинг для файлов и работает под управлением Accellion Secure File Transfer (FTA). Идентифицировав ПО и его версию, исследователь нашел 7 ошибок: 3 XSS-уязвимости, 2 уязвимости, приводящие к локальному повышению привилегий, проблему с секретным ключом, позволяющую удаленное выполнение кода, и Pre-Auth SQL-инъекцию, также позволяющую удаленно выполнить произвольный код. Эксплуатация последней позволила эксперту получить доступ к серверу и контроль над ним.

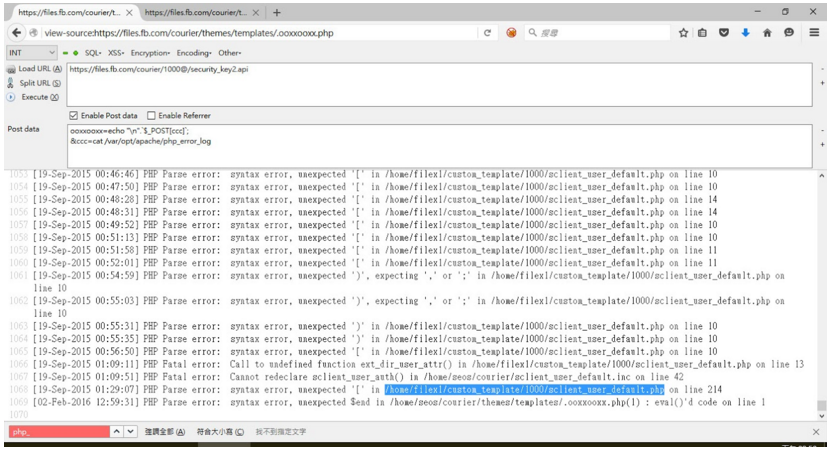

В ходе дальнейшего исследования исследователь заметил несколько странных сообщений об ошибках в логах /var/opt/apache/php_error_log. Просмотрев сообщения, эксперт обнаружил непонятную web-оболочку, оставленную предыдущим «посетителем». Как выяснилось, бэкдор использовался для перехвата учетных данных сотрудников Facebook и сохранения логинов и паролей в локальный файл.

В include_once одного из файлов содержался вызов sclient_user_class_standard.inc.orig, применяемый для проверки пароля. По словам специалиста, модифицированный файл служил в качестве прокси для сбора GET- и POST-запросов, а также значения COOKIE.

Эксперт сообщил о найденной проблеме в службу техподдержки Facebook. За проделанную работу специалист получил премию в размере $10 тысяч.

Источник http://www.securitylab.ru/