В бесплатной панели управления Vesta CP обнаружилась опасная уязвимость, которая позволяет получить доступ к серверу с целью DDoS атак и рассылки спама.

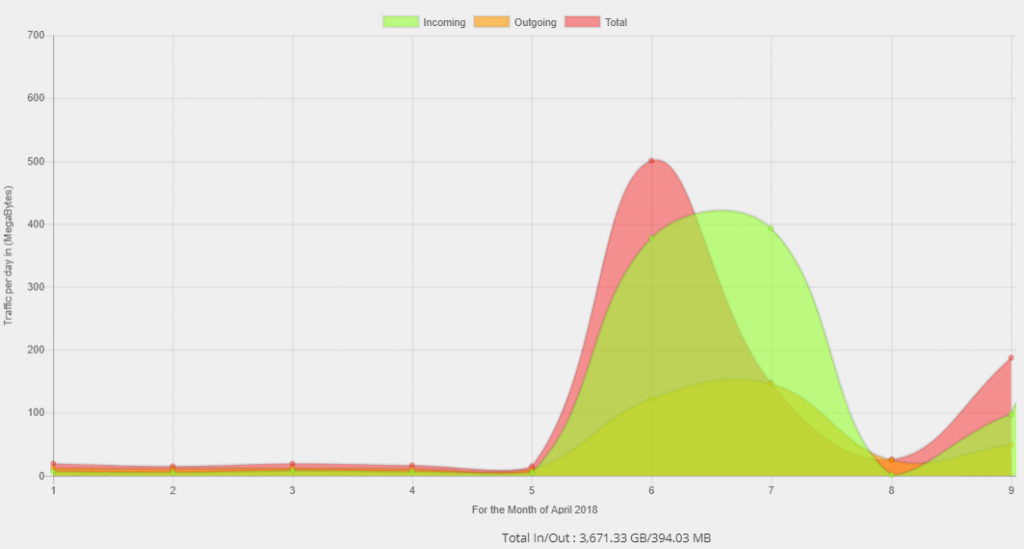

Симптомы взлома: резкий рост трафика и паразитической нагрузки на сервер.

Разработчикам, к сожалению, пока что не удалось достоверно установить и воспроизвести вектор атаки, однако они выпустили хотфикс, закрывающий некоторые прорехи, которые могли послужить причиной. А именно: поправили авторизацию и сделали более строгую проверку паролей.

Последствия от данной атаки устраняются достаточно непросто. Потому, если вы подозреваете заражение, советуем слить бэкапы и переустановить сервер. Сложность заключается в том, что Trojan.DDoS_XOR-1 (он же Chinese Chicken Multiplatform DoS botnets Trojan), которым было заражено большинство взломанных машин, самовосстанавливается очень эффективно.

Кроме того, возможна банальная перегрузка сервера паразитическими процессами. Это сильно усложнит вашу работу с сервером вне rescue mode (который может даже не существовать, если вы используете VPS).

Если же возможности просто переустановить всё нет, просмотрите файлы. Проверьте, есть ли симптомы заражения Trojan.DDoS_XOR. Проявляется он в выводе top как файл со случайным именем вида H8wuaqwiu, S01wefiouh8 и т.п. либо как системная команда, порой даже не предполагающая длительного исполнения: ls, ifconfig, pwd, ping, awk, telnet…

Второй симптом — наличие .sh файла в папке ежечасного крона. Проверить можно командой ls -la /etc/cron.hourly/. Файл часто называется gcc.sh, cron.sh, но могут быть и другие имена.

Если вам не удалось самим определить вредоносные файлы, воспользуйтесь ClamAV или RKHunter и посмотрите их отчёт.

Вы также можете написать нам при необходимости в более подробной пошаговой инструкции.

Обнадеживает то, что пока что не поступало информации об успешных взломах обновлённой Vesta 0.9.8-20.

Источник: habr