Кіберзлочинці винайшли безліч варіантів кібератак, що відрізняються за складністю технічної реалізації та ефективності. Серед них особливе місце займає атака, яка дивовижна своєю технічною простотою і результативністю, – Business Email Compromise (BEC), або атака з використанням компрометації ділового листування. Вона не вимагає глибоких технічних знань, має найвищу ефективність, захиститися від неї традиційними засобами практично неможливо. За даними ФБР збиток від таких атак в 2018 році склав більше 1,2 млрд доларів США.

Отець Боб Стек з приходу Святого Амвросія в Брансуїці, шт. Огайо, був неприємно здивований, коли йому подзвонила компанія-підрядник Marous Brothers Construction, яка проводила ремонт і реставрацію будівлі церкви і поцікавилася, чому вже протягом двох місяців не надходить передбачена договором оплата. Оскільки отець Боб знав, що гроші перераховувалися, він уточнив реквізити отримувача та виявив, що платежі йшли не підряднику, а невідомим шахраям. Два місяці тому вони прислали від імені Marous Brothers Construction лист про зміну реквізитів. Співробітники приходу скорегували номер рахунку отримувача та протягом двох місяців відправляли туди оплату за роботи. Сума збитку склала 1,75 млн доларів США.

Отець Боб Стек звернувся в ФБР. У процесі розслідування з’ясувалося, що невідомі хакери незадовго до атаки підібрали паролі до поштових скриньок двох співробітників приходу, вивчили їх листування з підрядниками, після чого склали переконливий лист від найбільшого з них, Marous Brothers Construction. Оформлення, зворотну адресу і всі інші атрибути були скопійовані зі старого листування, тому сумнівів у їх достовірності не виникло. В результаті гроші витекли в невідомому напрямку, причому відправили їх співробітники, які нічого не підозрювали.

Прихід отця Боба і він сам стали жертвою BEC-атаки.

Як влаштована атака BEC

BEC – це афера, орієнтована головним чином на компанії, що працюють з іноземними постачальниками, а також підприємствами, які регулярно проводять безготівкові платежі.

Атака починається зі збору інформації про компанії: відомості про керівників і бухгалтерів, які виконують платежі, адреси електронної пошти співробітників, дані про контрагентів. За допомогою фішингу або шкідливих програм злочинці компрометують облікові записи електронної пошти керівника, фінансистів і бухгалтерів, вивчають листування з контрагентами. Їх завдання – з’ясувати, яким чином відбуваються фінансові транзакції, хто запитує переклад, хто його підтверджує і хто безпосередньо виконує.

Коли необхідна інформація зібрана, шахраї діють за однією з наступних схем.

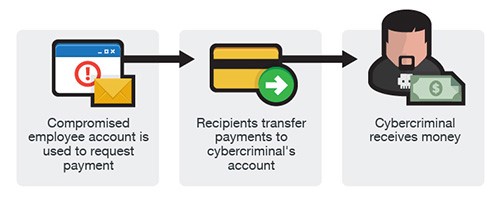

Фіктивні рахунки-фактури

З’ясувавши деталі взаємин компанії з постачальниками, шахраї надсилають від імені одного з них лист про зміну реквізитів. Співробітники бухгалтерії коректують інформацію у фінансових документах і пересилають гроші злочинцям. Жертвою цієї схеми став прихід Святого Амвросія.

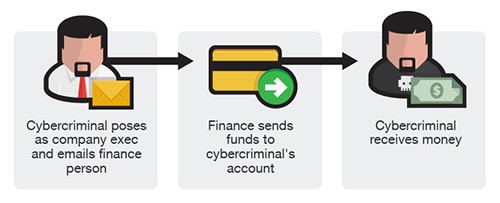

Розпорядження псевдокерівника

Використовуючи скомпрометовану поштову скриньку, шахраї направляють в фінансовий підрозділ лист від імені генерального директора або іншого керівника, уповноваженого проводити грошові операції. У посланні міститься вимога терміново перевести гроші на вказаний рахунок з якого-небудь переконливого приводу.

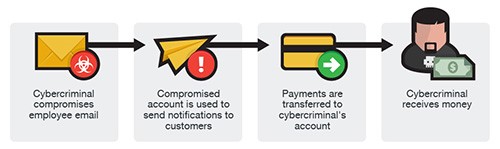

Листи від псевдобухгалтеру

Шахраї направляють контрагентам компанії листи про зміну реквізитів зі скомпрометованого е-мейла співробітника фінансового підрозділу. Отримавши повідомлення, контрагенти вносять виправлення і починають перераховувати гроші шахраям.

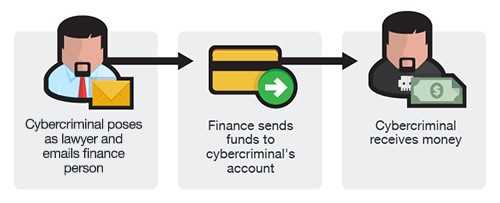

Псевдоюрист

Кіберзлочинець зв’язується з співробітниками фінансового відділу або генеральним директором по електронній пошті або по телефону і представляється як працівник юридичної фірми, яка займається конфіденційними і терміновими питаннями. Повідомивши про яку-небудь вигадану, але на вигляд переконливу загрозу, шахрай пропонує таємно перевести йому кошти для термінового врегулювання проблеми. Як правило, «загроза» виявляється під кінець робочого тижня за кілька хвилин до кінця робочого дня або напередодні свят, коли співробітники готуються до відпочинку і не схильні надто критично оцінювати ситуацію.

Причини ефективності BEC-атак

- Соціальна інженерія. Листи відправляються під кінець робочого дня або напередодні свят, коли співробітники поспішають додому. Тексти листів готуються з урахуванням особливостей взаємин відправника і одержувача.

- Легітимний зовнішній вигляд. Шахраї застосовують зібрану інформацію для розробки унікального листа, який за стилем і оформленням буде неможливо відрізнити від звичного для співробітників листування з контрагентами. Наприклад, бухгалтер може отримати вказівку генерального директора про переведення коштів, яке виглядає в точності як аналогічні розпорядження.

- На відміну від фішинг-шахрайства, електронні листи, які використовуються в BEC, відправляються в одиничному екземплярі з легітимних ящиків і не потрапляють в спам.

- Відсутність шкідливого вмісту. Листи BEC-шахраїв не містять посилань і вкладень, тому їх спокійно пропускають антивіруси та інші захисні рішення.

- Немає проникнення в систему. Співробітники переводять гроші з доброї волі, оскільки впевнені, що роблять все правильно. Шахраям не доводиться вивчати платіжні системи та отримувати доступ до них. Навіть якщо банк поставить питання щодо нових реквізитів, жертви дадуть необхідні роз’яснення та навіть докладуть зусиль, щоб зробити платіж максимально швидко, а при необхідності – конфіденційно.

- Терміновість і інші маніпулятивні підсилювачі. Необхідність терміново вирішити якусь проблему під загрозою серйозних і невідворотних наслідків відключає критичне мислення співробітників, і вони виконують дії, до яких їх підштовхують кіберзлочинці.

Боротьба з атаками BEC

Прихід Святого Амвросія не став вимагати відшкодування збитку зі своїх співробітників, проте далеко не всі компанії, ставши жертвами BEC, настільки поблажливі. Наприклад, медіакомпанія з Шотландії пред’явила до своєї колишньої співробітниці, яка виконала грошові перекази BEC-шахраям, позов на суму 108 тисяч фунтів стерлінгів за те, що вона проігнорувала попередження з банку про шахрайський характер перекладу.

Втім, залякування персоналу навряд чи можна всерйоз розглядати в якості ефективного заходу захисту від BEC-атак. По-справжньому дієвим буде поєднання організаційних і технічних заходів.

Організаційні заходи

- Навчити співробітників уважно перевіряти кожен лист, якщо він стосується грошових переказів або інших значущих розпоряджень від вищого керівництва. Особливу увагу приділяти терміновим і конфіденційним листам.

- Проводити тренування співробітників по розпізнаванню BEC-атак. ІБ-підрозділи повинні навчити кожного співробітника принципам виявлення скомпрометованих листів.

- В обов’язковому порядку перевіряти всі листи і запити фінансового характеру. Якщо постачальник надіслав повідомлення про зміну реквізитів, передзвонити йому і переконатися в тому, що документ справжній, причому використовувати для дзвінка номер телефону з офіційного сайту компанії або з договору, а не з отриманого листа.

Технічні заходи

Оскільки BEC-листи не містять посилань, вкладень і, як правило, не мають типових ознак шкідливих листів, традиційні захисні рішення не справляються з їх виявленням. Допомогти тут може комплексний захист для електронної пошти з використанням штучного інтелекту і машинного навчання.

Для цього можно скористатися ШІ-інструментом, який здобув назву Expert System. Він імітує процес прийняття рішення фахівцем з безпеки. Для цього система оцінює провайдера, від якого відправлено листа, зіставляє адресу електронної пошти відправника з дійсною адресою організації. Якщо лист прийшов від керівника організації, проводиться перевірка наявності такого керівника в штатному розкладі, а також його доступність за контактними даними.

На наступній стадії експертна система виконує контент-аналіз вмісту електронного листу, виявляючи наміри відправника на предмет характерних для BEC-листів чинників – терміновості, важливості і вимог виконати фінансові дії. Результати аналізу передаються в систему машинного навчання.

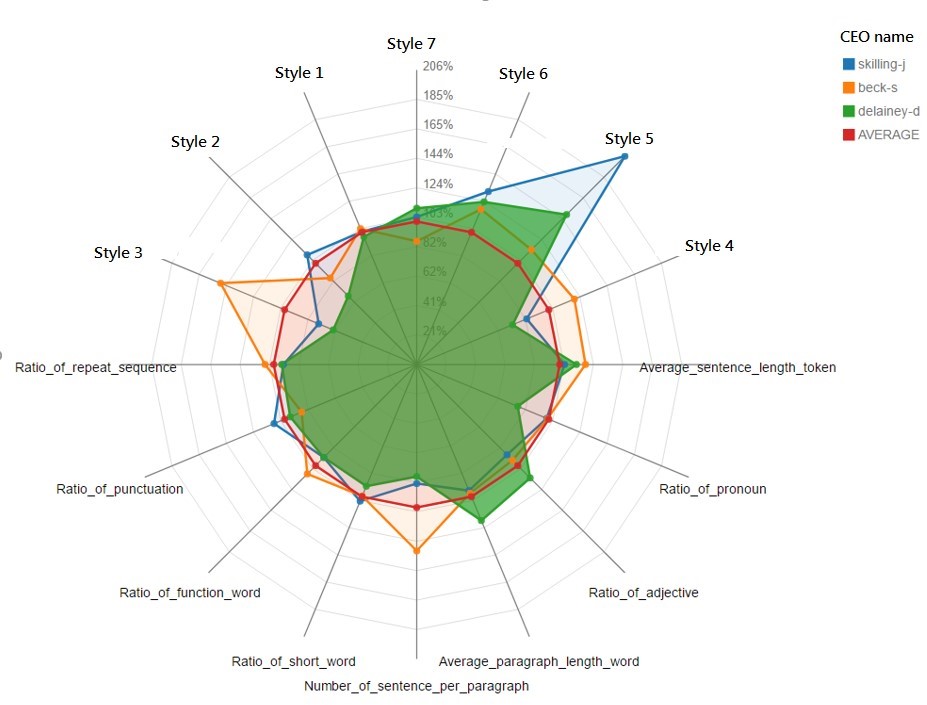

Виявлення автору листа серед керівників компанії Enron

Якщо в листі не виявлено нічого підозрілого, в справу вступає система аналізу стилю тексту – Writing Style DNA («ДНК стилю письма»). Використовується система машинного навчання, щоб порівняти послання керівника або контрагента з його попередніми повідомленнями. Writing Style DNA використовує понад 7 тисяч характеристик повідомлень для виявлення унікального стилю відправника. У їх числі використання великих літер в словах і розділових знаків, довжина пропозицій, улюблені слова і вирази і багато іншого.

Для створення моделі стилю штучного інтелекту потрібно проаналізувати від 300 до 500 раніше відправлених листів. Важливий момент: для захисту конфіденційності ШІ витягує тільки метадані, що характеризують стиль відправника, але не сам текст.

Що в підсумку

Компрометація ділового листування відрізняється від звичайних атак мінімальною технологічністю. Успіх BEC-атак безпосередньо залежить від якості зібраної інформації і роботи соціальних інженерів. Фактично ці атаки ближче до звичайного «офлайнового» шахрайства, що й обумовлює складність протидії їм за допомогою традиційних технічних рішень.

Успішно виявляти і блокувати BEC-атаки дозволяє використання захисних систем на базі машинного навчання і штучного інтелекту в поєднанні з навчанням співробітників і іншими організаційними заходами.

Джерело: habr.com