ИБ-эксперты из Palo Alto Network выявили примечательный образец вредоносного ПО, который используется в двух разных шпионских кампаниях. В исследовании специалистов идет речь о бэкдоре CONFUCIUS_A, детектируемом с начала 2014 года.

Эксклюзивность находки заключается в способе генерации IP-адреса C&C-сервера, к которому подключаются боты. Традиционно дешевое вредоносное ПО использует жестко прописанные в коде IP-адреса, более дорогой софт генерирует IP-адреса C&C-серверов с помощью сложных алгоритмов генерации доменных имен.

Однако CONFUCIUS_A не генерировал трафик на известные вредоносные IP, а также не использовал сложные алгоритмы генерации доменных имен. Проведенный анализ передаваемых с зараженных систем данных не выявил никакой аномалии. Эксперты могли видеть только обычный HTTP-трафик к популярным сайтам.

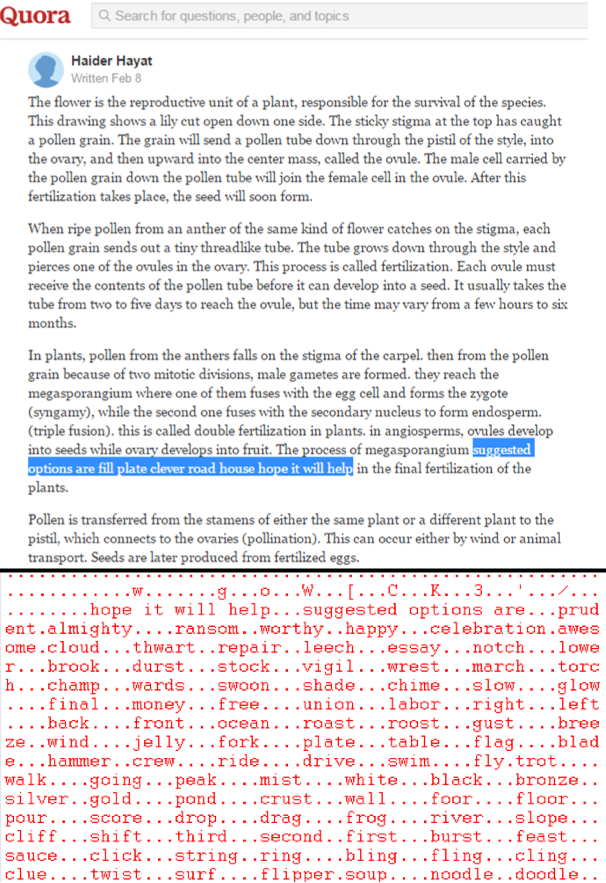

При более детальном исследовании эксперты выяснили, что для передачи инструкций ботам злоумышленники пользовались Q&A секциями на сайтах Yahoo и Quora. Первый вариант вредоноса искал 2 маркера на Q&A-страницах на сайтах Yahoo и Quora. Между двумя маркерами присутствовало 4 или более слова. Вредонос сканировал содержимое страницы, выбирал все слова между двумя маркерами и при помощи таблицы соответствий слов цифрам конвертировал их в IP-адрес.

На скриншоте ниже вы можете видеть текст, анализируемый вредоносом. Маркеры в тексте: “suggested options are” и “hope it will help”. Текст между маркерами: “fill plate clever road” конвертируется вредоносном в IP-адрес 91.210.107.104.

Второй образец – CONFUCIUS_B, действовал по аналогии, но использовал несколько отличающийся алгоритм.

CONFUCIUS_A – вредонос, который применялся в ходе атак на ресурсы госорганов Пакистана в 2013 году. CONFUCIUS_B – относительно новый образец вредоносного ПО, который используется в целевых атаках хакерской группировки Patchwork.

ИБ-компании, исследовавшие оба инцидента, полагают, что территориально злоумышленники находятся в Индии.

Источник http://www.securitylab.ru/